c加壳源代码(c++写壳)

admin 发布:2024-02-20 20:15 64

本篇文章给大家谈谈c加壳源代码,以及c++写壳对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、Android系统中的反编译和加壳有哪些技术

- 2、怎么通过EXE猜测C语言的源代码?

- 3、dll文件如何反汇编成源码,C++语言编写

- 4、怎么查看软件源代码?

- 5、脱壳能获得源代码吗?

- 6、c编写的dll容易被反编译吗?

Android系统中的反编译和加壳有哪些技术

1、可以考虑对应用进行加密保护,通过使用APP加壳技术,可以有效保护自己的核心代码算法,提高破解、盗版程序和二次打包的难度;技术层面,APP加壳可以缓解代码注入、动态调试、内存注入攻击,加强了APP的安全。

2、在这种情况下就需要加强对安卓APK DEX文件进行保护的技术,防止反编译。dex文件其实就是Android系统中可以在Dalvik虚拟机上直接运行的文件格式。

3、破解技术:最常用的破解技术就是:apktool+dex2jar+jd-gui。但是只能破解未加固的。加固后的app破解,需要研读各论坛的加壳脱壳技术,精通了,也就成了我第一行说的,那90%以外的人。望采纳。

4、可以使用Virbox Protector工具进行加壳。主要有以下功能优点。

怎么通过EXE猜测C语言的源代码?

只能看它返汇编后的汇编代码,用dumpbin。直接的C语言是不行的。

不能看到它的原代码的,只能用反汇编工具看到反汇编出来的汇编原代码,看不到c源程序的。

通过看它和什么库链接可以猜测出用过哪些语言。比如 Java 语言写的程序一般不会不与 Java 运行时的 DLL 链接(名字好像叫jre.dll),Objective-C 和 Swift 语言写的程序往往是和objc运行时链接的。

exe程序是机器代码,是经过编译后了的程序,源程序是看不到的。

源代码你是看不到了,如果真的了解程序思想,可以对程序进行反编译,一遍了解作者的编程思路。

dll文件如何反汇编成源码,C++语言编写

1、下面提供的是一个汇编程序的源代码,然后将这个源代码编译成可执行文件后,用IDA反汇编得到的结果,由此可清晰的认识到IDA的强大(由于汇编代码都很长,所以截取部分来展示)。

2、首先在反编译工具中打开DLL文件。然后用“程序集管理器”浏览DLL文件的节点。双击某个节点查看它的代码,然后在右侧栏中,弄清楚不同的代码。接着将代码导到Visual Basic中。

3、DLL函数查看器可以查看DLL文件的内部的函数,符号等 还可以用Dependency Walker查看PE依赖、查看DLL函数 。你如果想反汇编整个文件,就用IDAPro,比较复杂,需要看专门的书来学习。

4、Dll文件和EXE文件一样,都属于Windows可执行文件,都遵守PE文件格式。静态反汇编可以通过IDA等软件来进行,动态反编译可以通过Windbg、Ollydbg来进行。

5、文本Hex文件一般不需要转成C语言,更多的是程序二进制文件,用十六进制显示,可以转换成C语言,一般使用相应的反汇编程序来实现,这方面的工具很多,不同的平台略有不同。

6、若这个DLL编译时经过了C++优化或全局优化,二进制代码小于512个字节,否则是基本不可能反编译的。

怎么查看软件源代码?

首先在电脑内下载并安装获取网页源码app。然后单击打开网页源码APP并在APP中的输入框内输入想要查看的网址,再在界面内找到GO选项单并单击。单击后等待APP最后加载3秒就可以成功的获取APP源代码并查看了。

可安以下的步骤来查看exe文件的源代码。在百度上搜索下载反编译工具ILSpy,ILspy是一个开源的.net反编译软件,使用十分方便。解压后如图,双击.exe文件打开解压工具。

利用jd-gui,将jar文件反向工程为java代码。(请自行搜索下载)它分为Windows、Linux、和max三个版本,这里我下载的是Windows版本的。

首先在百度上搜索下载反编译工具ILSpy,解压后如图,双击.exe文件打开解压工具。选择file选项,点击“打开”。接着选择要反编译的文件,点击“打开”。

先查看一个软件工具属于哪一个包,比如,我要下载linux下最常用的一个命令的源码,‘ls’命令。先查看ls命令属于哪一个包。使用命令:#dpkg-Sls。通过上面我们看到属于‘coreutils’这个包。然后下载源代码。

一般来讲,在安装的linux系统下,/usr/src/linux目录下的东西就是内核源代码。

脱壳能获得源代码吗?

1、加壳过的程序可以直接运行,但是不能查看源代码.要经过脱壳才可以查看源代码. 加“壳”其实是利用特殊的算法,对EXE、DLL文件里的资源进行压缩。

2、软件就算脱壳了,也看不到源码的,要用反编译器才能得源码,不过易语言反编译器还没有人开发。

3、脱壳一个软件之后应该不能看到它的源代码,但是通过有些工具可以对它进行有限的修改。

4、加壳的全称应该是可执行程序资源压缩,是保护文件的常用手段。加壳过的程序可以直接运行,但是不能查看源代码。要经过脱壳才可以查看源代码。加壳是利用特殊的算法,对EXE、DLL文件里的资源进行压缩、加密。

c编写的dll容易被反编译吗?

1、大。反编译DLL文件的难度相对较大。DLL(动态链接库)是一种二进制文件,其中包含了程序的机器码而非源代码。要进行反编译,需使用专门的工具和技术来将机器码还原为可读性高的源代码。

2、可以的。Dll文件和EXE文件一样,都属于Windows可执行文件,都遵守PE文件格式。静态反汇编可以通过IDA等软件来进行,动态反编译可以通过Windbg、Ollydbg来进行。

3、理论上不能保证程序不被反编译。一些加壳软件可以做到加大被反编译的难度,迫使操作者先解壳才能做反编译,但同时会降低程序的运行效率。

4、若这个DLL编译时没有进行C++优化和全局优化,反汇编后是完全可以反编译的,但是变量名函数名全部丢失,也没人看得懂。但若是有其调试的PDB文件则可以得到函数名,但变量名还是无法得到,若你ASM水平够高可能会看得懂。

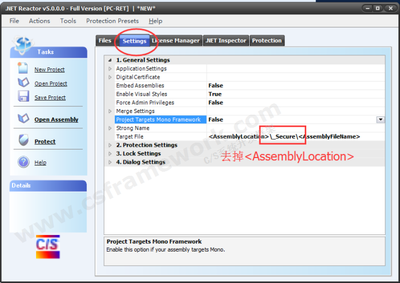

5、C#编写的代码通过VS编译器生成dll或exe,很容易被一些反编译工具查看到源码或对源码进行修改。为防止代码被反编译或被篡改,我们可以进行一定的防范措施。

c加壳源代码的介绍就聊到这里吧,感谢你花时间阅读本站内容,更多关于c++写壳、c加壳源代码的信息别忘了在本站进行查找喔。

版权说明:如非注明,本站文章均为 AH站长 原创,转载请注明出处和附带本文链接;

相关推荐

- 05-04html图片源代码(html代码生成图片)[20240504更新]

- 05-043d校园源代码(3D虚拟校园)[20240504更新]

- 05-03php源代码大全(php的源代码)[20240503更新]

- 05-03bbs论坛源代码论文(个人论坛源码)[20240503更新]

- 05-03黄金矿工安桌源代码(黄金矿工编程代码)[20240503更新]

- 05-03关于txt各种源代码大全的信息[20240503更新]

- 05-03微信二维码源代码(微信二维码源代码怎么弄)[20240503更新]

- 05-03打印机监控源代码(打印机监控源代码怎么看)[20240503更新]

- 05-03新闻发布平台源代码(新闻app源码)[20240503更新]

- 05-03ios仿途牛app源代码(牛牛app源码)[20240503更新]

取消回复欢迎 你 发表评论:

- 标签列表

- 最近发表

- 友情链接