arp欺骗源代码(arp欺骗原理及过程)

admin 发布:2023-05-13 19:30 124

本篇文章给大家谈谈arp欺骗源代码,以及arp欺骗原理及过程对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

arp欺骗是什么?

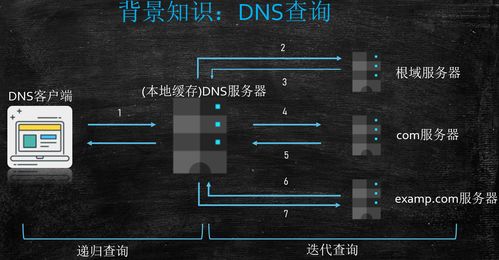

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应毁茄余答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达纳孙错误的主机,这就构成了一个ARP欺骗。

扩展资料:

RARP和ARP不同,地址解析协议是根据IP地址获取物理地址的协议,而反向地址转换协议(RARP)是局域网的物理机器从网关服务器纤滚的ARP表或者缓存上根据MAC地址请求IP地址的协议,其功能与地址解析协议相反。与ARP相比,RARP的工作流程也相反。首先是查询主机向网路送出一个RARP Request广播封包,向别的主机查询自己的IP地址。这时候网络上的RARP服务器就会将发送端的IP地址用RARP Reply封包回应给查询者,这样查询主机就获得自己的IP地址了。

参考资料来源:百度百科-TCP/IP协议

参考资料来源:百度百科-地址解析协议

求大神啊,arp欺骗源,啥意思

两个设备通信,设备A的ip地址是192.168.1.1,mac地址是aa-aa-aa-aa-aa-aa。设备B的ip地址192.168.1.2,mac地址是bb-bb-bb-bb-bb-bb。

设备A和设备B通信,设备A会先发个广播:谁是192.168.1.2,把宏皮你的mac地址告诉我。设备B回答:我是192.168.1.2,我的mac地址是bb-bb-bb-bb-bb-bb。然后设备A就根据B的回答来封装数据包,把数据传给B。

现在出来个设备C,ip是192.168.1.3,mac地址是cc-cc-cc-cc-cc-cc。当A问谁是B时,设备C抢先回答:我纳绝坦是B,我的mac地址是dd-dd-dd-dd-dd-dd,A就会错误的封装数据包,B收不到数据包,AB相当于断网了。设备C以每秒几十乃至上百次的发送这种洞桐假的回应,欺骗局域网中所有的设备

关于arp欺骗源代码和arp欺骗原理及过程的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

版权说明:如非注明,本站文章均为 AH站长 原创,转载请注明出处和附带本文链接;

- 上一篇:手机端查看源代码(手机 查看源代码)

- 下一篇:爱心代码(爱心代码编程C语言)

相关推荐

- 05-07百度快速排名软件原理,百度快排排名

- 05-07pb超级报表源代码(pb报表工具)[20240507更新]

- 05-07简历源代码可以上传照片的简单介绍[20240507更新]

- 05-07广告切换源代码免费下载(广告切换源代码免费下载安装)[20240507更新]

- 05-06阁楼网源代码(阁楼是什么网站)[20240506更新]

- 05-06源代码管理资源管理器(资源管理器运行代码)[20240506更新]

- 05-06人脸识别源代码pdf的简单介绍[20240506更新]

- 05-06包含超市管理系统java源代码的词条[20240506更新]

- 05-06商城app源代码免费(商城App源码)[20240506更新]

- 05-06包含游戏源代码不同的模式的词条[20240506更新]

取消回复欢迎 你 发表评论:

- 标签列表

- 最近发表

- 友情链接