arp攻击代码(arp攻击报文)

admin 发布:2022-12-19 03:06 144

今天给各位分享arp攻击代码的知识,其中也会对arp攻击报文进行解释,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧!

本文目录一览:

win8怎么应对ARP攻击呢?

目前,命令提示符(CMD)是在OS/2,Windows CE与Windows NT平台为基础的操作系统下的"MS-DOS方式".CMD主要功能是帮助计算机高级用户去使用命令行操作,来对计算机进行高级调整。CMD所提供的解决方式,结果很简单("简单粗暴"地出现)。

第一、首先,以管理员权限运行命令提示符(CMD)。

以管理员权限运行CMD

第二、在命令提示符中运行"netsh i i show in"查看要进行ARP绑定的网卡的idx编号。

输入指定代码

第三、在命令提示符中运行"netsh -c "i i" add neighbors idx IP MAC"进行ARP绑定,这里的idx就是上一步查到的网卡的idx编号,IP和MAC就是你要绑定的IP地址和MAC地址。

红框标出的位置为用户需要填入的IP及MAC地址

例如:netsh -c "i i" add neighbors 12 192.168.1.1 D0-27-88-C9-7C-A4

第四、最后在命令提示符下用"arp -a"命令查看下自己所添加的ARP项是否在列表中并且为静态就可以了。

"arp -a"命令检测为静态

解除绑定:netsh -c "i i" delete neighbors IDX (IDX改为相应的数字) 才可删除MAC地址绑定,然后重启系统。

".bat"文件建立教程

".bat"格式的文件就是批处理(Batch),也称为批处理脚本。手动绑定ARP第二个技巧,就是需要是使用到".bat"格式的文件,与第一种方式相比,建立批处理格式的文件是一种更为快捷直接的处理方式。

顾名思义,批处理就是对某对象进行批量的处理。批处理文件的扩展名为bat.目前比较常见 的批处理包含两类:DOS批处理和PS批处理。PS批处理是基于强大的图片编辑软件Photoshop的,用来批量处理图片的脚本;而DOS批处理则是基于DOS命令的,用来自动地批量地执行DOS命令以实现特定操作的脚本。

记事本内填入规定内容

以。bat格式另存为arp绑定文件名的文件

①arp -a 查看MAC地址表

arp -s 路由器地址 MAC地址

例如:arp -s 192.168.1.1 D0-27-88-C9-7C-A4

②取消绑定:arp -d 路由器地址 MAC地址

接触arp绑定记事本编辑模式下

例如:arp -d 192.168.1.1 D0-27-88-C9-7C-A4

制作完好的arp绑定和解除绑定两个快速启动文件

然后新建立个记事本,把命令放里面,再另存为bat格式,arp绑定。bat.运行的时候,右键以管理员身份运行,或丢到开机启动项目里面去。

大家知道,.bat格式的批处理文件,双击打开之后是可以快速去执行的,所以我们所制作好的两个批处理文件,双击运行之后可以快速打开,程序瞬间执行,实现arp的绑定和解除操作功能。非常地方便好用。

由于Windows 8还没有一款能够完美兼容的ARP防火墙软件,所以在应对ARP攻击时,只有通过绑定电脑MAC地址的方式来固定系统本身的MAC地址与路由器分配的地址一致,才能免遭ARP的网络攻击。

ARP的作用及原理是什么?欢迎CTRL+V

概述ARP,即地址解析协议,实现通过IP地址得知其物理地址。在TCP/IP网络环境下,每个主机都分配了一个32位的IP地址,这种互联网地址是在网际范围标识主机的一种逻辑地址。为了让报文在物理网路上传送,必须知道对方目的主机的物理地址。这样就存在把IP地址变换成物理地址的地址转换问题。以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。另有电子防翻滚系统也称为ARP。 [编辑本段]地址解析协议 工作原理

在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的。

以主机A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到目标IP地址,主机A就会在网络上发送一个广播,目标MAC地址是“FF.FF.FF.FF.FF.FF”,这表示向同一网段内的所有主机发出这样的询问:“我是192.168.1.5,我的硬件地址是"FF.FF.FF.FF.FF.FE".请问IP地址为192.168.1.1的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。这样,主机A就知道了主机B的MAC地址,它就可以向主机B发送信息了。同时A和B还同时都更新了自己的ARP缓存表(因为A在询问的时候把自己的IP和MAC地址一起告诉了B),下次A再向主机B或者B向A发送信息时,直接从各自的ARP缓存表里查找就可以了。ARP缓存表采用了老化机制(即设置了生存时间TTL),在一段时间内(一般15到20分钟)如果表中的某一行没有使用,就会被删除,这样可以大大减少ARP缓存表的长度,加快查询速度。

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一个人感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

RARP的工作原理:

1. 发送主机发送一个本地的RARP广播,在此广播包中,声明自己的MAC地址并且请求任何收到此请求的RARP服务器分配一个IP地址;

2. 本地网段上的RARP服务器收到此请求后,检查其RARP列表,查找该MAC地址对应的IP地址;

3. 如果存在,RARP服务器就给源主机发送一个响应数据包并将此IP地址提供给对方主机使用;

4. 如果不存在,RARP服务器对此不做任何的响应;

5. 源主机收到从RARP服务器的响应信息,就利用得到的IP地址进行通讯;如果一直没有收到RARP服务器的响应信息,表示初始化失败。

6.如果在第1-3中被ARP病毒攻击,则服务器做出的反映就会被占用,源主机同样得不到RARP服务器的响应信息,此时并不是服务器没有响应而是服务器返回的源主机的IP被占用。

数据结构

[4]ARP协议的数据结构:

typedef structarphdr

{

unsignedshortarp_hrd;/*硬件类型*/

unsignedshortarp_pro;/*协议类型*/

unsignedchararp_hln;/*硬件地址长度*/

unsignedchararp_pln;/*协议地址长度*/

unsignedshortarp_op;/*ARP操作类型*/

unsignedchararp_sha[6];/*发送者的硬件地址*/

unsignedlongarp_spa;/*发送者的协议地址*/

unsignedchararp_tha[6];/*目标的硬件地址*/

unsignedlongarp_tpa;/*目标的协议地址*/

}ARPHDR,*PARPHDR;

ARP和RARP报头结构

ARP和RARP使用相同的报头结构,如图所示。

报送格式

硬件类型字段:指明了发送方想知道的硬件接口类型,以太网的值为1;

协议类型字段:指明了发送方提供的高层协议类型,IP为0800(16进制);

硬件地址长度和协议长度:指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和任意协议的网络中使用;

操作字段:用来表示这个报文的类型,ARP请求为1,ARP响应为2,RARP请求为3,RARP响应为4;

发送方的硬件地址(0-2字节):源主机硬件地址的前3个字节;

发送方的硬件地址(3-5字节):源主机硬件地址的后3个字节;

发送方IP(0-1字节):源主机硬件地址的前2个字节;

ARP缓存表查看方法

ARP缓存表是可以查看的,也可以添加和修改。在命令提示符下,输入“arp -a”就可以查看ARP缓存表中的内容了,如附图所示。

arp -a

用“arp -d”命令可以删除ARP表中所有的内容;

用“arp -d +空格+ 指定ip地址” 可以删除指定ip所在行的内容

用“arp -s”可以手动在ARP表中指定IP地址与MAC地址的对应,类型为static(静态),此项存在硬盘中,而不是缓存表,计算机重新启动后仍然存在,且遵循静态优于动态的原则,所以这个设置不对,可能导致无法上网. [编辑本段]电子防翻滚系统ARP英文全称是Anti Rolling Program,即电子防翻滚功能。它通过感知车辆的位置,调节发动机扭矩及各车轮的制动力,从而防止车辆在高速急转弯等紧急状况时发生翻车状况。如雪佛兰科帕奇就标配了此系统。

同一个网络下可以窃取其他主机的信息吗?

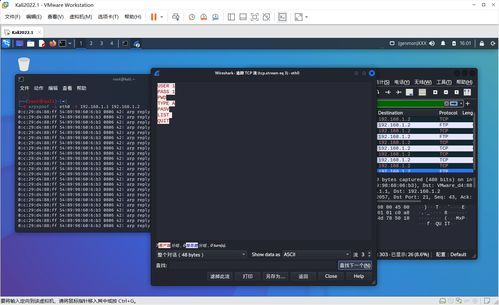

同一个内网下想要窃取或者捕获到其他主机的信息,需要进行 ARP 攻击!下面我将通过代码方式,进行一个简单的ARP攻击实验来检验。

ARP攻击说明:

ARP协议:将IP地址解析成MAC地址的网络协议

ARP攻击原理:通过伪造IP地址和MAC地址,并且持续大量的向目标发送伪造的ARP数据包造成网络堵塞,就可以实现更改目标主机的ARP缓存数据,使得原本发送到网关的数据包却发送到执行攻击的主机,从而可以截获到被攻击的主机的信息。由于执行攻击的主机角色是位于中间人的位置,所以ARP攻击又称中间人攻击!

实验环境说明:

将ubuntu虚拟机作为执行攻击的主机,物理主机作为被攻击的主机。通过虚拟机向物理机发送伪造的ARP数据包,从而使物理机本该发送到网关的数据,经过攻击后发送到了虚拟机,使得虚拟机可以捕获到物理机的数据。

打开虚拟机的路由转发功能,使得物理机可以通过虚拟机转发信息 查看物理机被攻击前的的ARP信息,注意此时标注的网关的物理地址(MAC地址) 运行ARP攻击代码程序

(部分代码展示)通过这个函数可以实现对目标主机不断的发送伪造的ARP数据包

再次查看物理机被攻击后的ARP信息,可以看到此时网关的MAC地址已经变成了虚拟机的MAC地址,证明ARP攻击成功了 在虚拟机中打开资源嗅探工具driftnet,用于嗅探物理机的网络数据流量 在物理机浏览任意的图片作为测试,可以看到driftnet工具可以捕获的物理机上面浏览的图片了

到此,ARP攻击实验已经完成,从实验中可以看到在同一个内网下,实是可以做到监听、捕获到其他主机的网络信息的,由此也可以看出,在日常使用网络的过程中,我们的数据是非常不安全的!这里的实验只是实现了图片数据的信息,但是同样也可以截获其他信息,比如某些社交平台的账号密码等等!

当然,即使不在一个网络下都可以。只不过需要一些工具和时间。如果在同一个局域网下。你也没设置网络密码。你的系统等同于裸奔。很容易就可以打开你所有的文件这不是什么难度很大的事哦。

win7系统下彩影arp防火墙错误代码:1/0

启动时提示1/***错误,那么说明是xAntiARP驱动安装失败。

修复安装xAntiARP驱动程序(解决启动时报1/***错误的情况)

1. 打开网卡属性界面,点击“安装”,

2. 选择“服务”,然后点击“添加”(注意:这里不能选错,否则安装将失败)

3. 点击“从磁盘安装”

4. 点击“浏览”

5. 进入到ARP防火墙的驱动程序安装目录,选中“netsf.inf”文件,然后点击“打开”,(注意:如果文件名为netsf1.inf和netsf1_m.inf,请去除文件名中的数字1,把文件改名为netsf.inf和netsf_m.inf,否则安装将失败)

6. 点击“确定”

7. 点击“确定”

8. 接下来会弹出类似以下窗口若干次,请点击“仍然继续”,在这过程中网络可能会中断几秒,之后会自动恢复,

9. 接下来在网卡属性界面应该可以看到"AntiARP Firewall Driver"字样,安装应该已经成功完成。

arp攻击代码的介绍就聊到这里吧,感谢你花时间阅读本站内容,更多关于arp攻击报文、arp攻击代码的信息别忘了在本站进行查找喔。

版权说明:如非注明,本站文章均为 AH站长 原创,转载请注明出处和附带本文链接;

相关推荐

- 05-09网页代码,网页代码快捷键

- 05-06单页网站的代码(完整的网页代码)[20240506更新]

- 05-06个人主页图片代码(个人主页图片代码怎么弄)[20240506更新]

- 05-06提取微信名片代码(微信名片信息提取)[20240506更新]

- 05-06php后台权限管理代码(php管理员权限)[20240506更新]

- 05-06付费观看代码php(付费观看代码)[20240506更新]

- 05-06在线html执行代码(html怎么运行)[20240506更新]

- 05-06源代码管理资源管理器(资源管理器运行代码)[20240506更新]

- 05-06代码源软件库(程序代码库)[20240506更新]

- 05-06点击弹出密码代码(点击弹出密码代码错误)[20240506更新]

取消回复欢迎 你 发表评论:

- 标签列表

- 最近发表

- 友情链接